NOSOTROS

La Maestría en Ingeniería en Seguridad y Tecnologías de la Información se propone como una respuesta a la demanda de servicios educativos que año con año hay en la ESIME Culhuacan en temas relacionados con la Seguridad y Transmisión de la Información de personas que desean una preparación mayor, en el campo de la ingeniería, a la que les puede proporcionar la Especialidad pero que no desean una formación científica como la que proporciona la Maestría en Ciencias especialmente en lo relativo a la tesis de grado; en muchos casos por razones personales, de trabajo o por intereses profesionales. Se espera que este programa satisfaga las necesidades de egresados, no solo del IPN, sino de otras Universidades e Institutos Tecnológicos del país que hoy se desempeñan como ingenieros en el campo laboral. Por ello, se pretende que los servicios de capacitación y actualización que ofrecerá la Maestría en Ingeniería en Seguridad y Tecnologías de la Información brinden una opción al alcance de las necesidades de las empresas y de todos aquellos profesionales que busquen una actualización en el campo de la seguridad y transmisión de la Información.

OBJETIVOS

Objetivos generales

En atención a la demanda que tienen los sectores productivos y de gobierno del país, el objetivo del programa es formar Maestros en Ingeniería en Seguridad y Tecnologías de la Información, capaces de atender la problemática relativa a aspectos de seguridad existente dentro de las organizaciones.

Objetivos particulares

Ofrecer, por parte del IPN, un programa de Maestría en Ingeniería en Seguridad y Tecnologías de la Información, en el cual se formen recursos humanos altamente capacitados capaces de resolver problemas relativos a la seguridad, protección, autenticación y transmisión de la información que pudieran presentarse en los sectores productivos y de gobierno.

A partir de los conocimientos teórico-prácticos adquiridos y de las herramientas disponibles, dotar a los egresados de la Maestría en Ingeniería en Seguridad y Tecnologías de la Información con las habilidades y capacidades necesarias para resolver problemas relacionados con aspectos de seguridad informática y demás tecnologías de la información de una empresa ya sea del sector manufacturero, de servicios o gobierno, aplicando mecanismos de protección y comunicación adecuados.

Capacitar al egresado para entender su entorno de participación y reconocer los diferentes actores que se involucran en la solución integral de un problema de seguridad informática, así como las tecnologías de la información disponibles.

Dotar al egresado con las bases teórico-prácticas suficientes para tener un desarrollo profesional integral que impacte favorablemente en la organización en la que trabaja.

Formar Maestros en Ingeniería en Seguridad y Tecnologías de la Información competitivos en el ámbito internacional capaces de resolver problemas de protección de la información, usando para ello tecnología de punta.

MISIÓN Y VISIÓN

Misión

Formar especialistas de alto nivel que sean capaces de realizar innovación, investigación y desarrollo tecnológico, para el análisis y la solución de problemas relacionados con la seguridad de la información informática, y que contribuyan a un desarrollo sustentable del país considerando la demanda existente en las empresas y organizaciones públicas o privadas de los sectores académico, gobierno, salud, financiero, productivo y de servicios nacionales e internacionales.

Visión

Ser en el año 2025 el mejor programa de posgrado en materia de seguridad informática en el país, que ocupe un lugar preponderante en las áreas de investigación científica y desarrollo tecnológico, equiparable en calidad a las mejores instituciones educativas del mundo; flexible y con alto contenido innovador, con capacidad de incorporar con facilidad los avances científicos y tecnológicos en sus programas, y con temáticas profundamente relacionadas con las necesidades del desarrollo sustentable del país. Considerando para ello contribuir a fortalecer el carácter rector del IPN en la educación tecnológica pública de México, alineado con los planes nacionales y programas institucionales de desarrollo que surjan en el periodo.

CÓDIGO DE ÉTICA

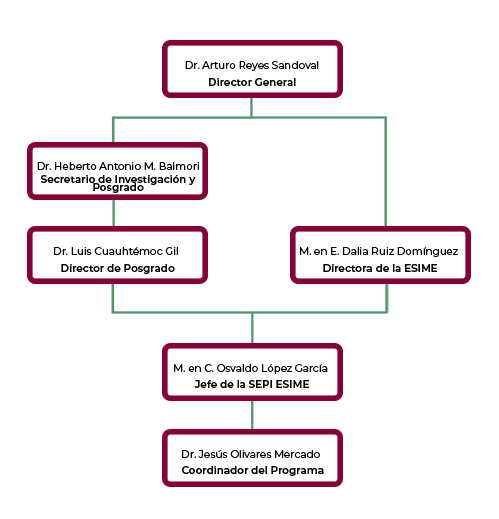

ORGANIGRAMA

UBICACIÓN

SEPI – ESIME Culhuacan

Av. Sta. Ana 1000, San Francisco Culhuacán, Culhuacan CTM V, Coyoacán, 04440 Ciudad de México, CDMX

ACTIVOS MISTI

| ID | Nombre | Tipo | Licencias | Forma de validacion | Funcion |

| 1 | Duplicador de Discos TD2 | Hardware | 1 | Hardware | Duplicador de discos para analisis forense |

| 2 | Duplicador de Discos TD3 | Hardware | 1 | Hardware | Duplicador de discos para analisis forense |

| 3 | Forensics Tool Kit FTK | Software | 30 | Dongle | Analisis forense de Discos Duros |

| 4 | Ufed Touch | Hardware | 1 | Hardware | Analisis forense en moviles |

| 5 | RFHack One | Hardware | 1 | Hardware | Analisis de campos de radio frecuencia |

| 6 | Hack5 LAN Turtle | Hardware | 2 | Hardware | Analisis de seguridad en redes y Pentest |

| 7 | Hack5 LAN DUCK | Hardware | 2 | Hardware | Analisis de seguridad en redes y Pentest |

| 8 | Hack5 Wireless Pineapple | Hardware | 2 | Hardware | Analisis de seguidad de redes inamlambricas y auditoria |

| 9 | NuandBlade RF | Hardware | 1 | Hardware | Analisis de campos de radio frecuencia |

| 10 | Drone 3DR | Hardware | 1 | Hardware | Desarrollo tecnológico |

| 11 | Drone Q500 k4 | Hardware | 1 | Hardware | Desarrollo tecnológico |

| 12 | ASA Cisco 5505 | Hardware | 2 | Hardware | Seguridad Perimetral |

| 13 | ASA Cisco 5550 | Hardware | 1 | Hardware | Seguridad Perimetral |

| 14 | Core Impact 2015 R1 | Software | 1 | Software | Pentest y Auditoria de redes |

| 15 | Switch Cisco 2960 | Hardware | 3 | Hardware | Infraestructura de red |

| 16 | Switch Cisco 3560 | Hardware | 1 | Hardware | Infraestructura de red |

| 17 | Parabens Forensisc Tool | Hardware | 1 | Software | Analisis forense en moviles |

| 18 | Parabens Forensisc Tool | Software | 1 | Hardware | Analisis forense en moviles |

| 19 | Ufed Touch | Software | 1 | Software | Analisis forense en moviles |

| 20 | Conmutador Cisco UC560 | Hardware | 1 | Hardware | Infraestructura de red |

| 21 | Telefono analogico cisco | Hardware | 6 | Hardware | Infraestructura de red |

| 22 | Telefono Celular LG Nexus 5 | Hardware | 2 | Hardware | Analisis de seguridad movil |

| 23 | Telefono Celular Samsung Nexus 4 | Hardware | 1 | Hardware | Analisis de seguridad movil |

| 24 | Camara IP PTZ | Hardware | 1 | Hardware | Analisis de imagenes |

| 25 | Servidor HP Proliant DL8086 | Hardware | 2 | Hardware | Infraestructura de red |

| 26 | Lector de NFC Shield Arduino | Hardware | 10 | Hardware | Analisis de seguridad NFC |

| 27 | Lector de NFC Ap | Hardware | 11 | Hardware | Analisis de seguridad NFC |

| 28 | Antena de RF Yagi WiFi | Hardware | 2 | Hardware | Pentest y Auditoria de redes |

| 29 | WiFi Shield | Hardware | 2 | Hardware | Pentest y Auditoria de redes |

| 30 | Access point AiroNET Cisco | Hardware | 1 | Hardware | Infraestructura de red |

| 31 | Access Point 3com | Hardware | 3 | Hardware | Infraestructura de red |

| 32 | Forensic SATA/IDE Bridge TABLEAU | Hardware | 4 | Hardware | Analisis forense de HD |

| 33 | Router Cisco 2800 Series | Hardware | 3 | Hardware | Infraestructura de red |

| 34 | Receptor Pwnie | Hardware | 1 | Hardware | Auditoria de redes móviles y Pentest WiFi |

| 35 | Keyloggers | Hardware | 2 | Hardware | Analisis de seguridad en equipos personales |

| 36 | Teléfono Samsung Galaxy S2 | Hardware | 1 | Hardware | Analisis de seguridad movil |

| 37 | Telefono iPhone 4 | Hardware | 1 | Hardware | Analisis de seguridad movil |

| 38 | Teléfono Samsung Galaxy Nexus | Hardware | 2 | Hardware | Analisis de seguridad movil |

| 39 | Lector NFC ACR 122 | Hardware | 1 | Hardware | Pruebas de penetración y Desarrollo tecnológico |

| 40 | Lector VHF | Hardware | 1 | Hardware | Pruebas de penetración y Desarrollo tecnológico |

| 41 | Teléfono Pwnie | Hardware | 1 | Hardware | Auditoria de redes móviles y Pentest WiFi |

ACERVO BIBLIOTECARIO

| Autor | Título |

| Akhgar, Babak, Staniforth, Andrew y Bosco, Francesca | Cyber crime and cyber terrorism. Investigator’s handbook |

| Alcorn, Wade, Frichot, Christian y Orrù, Michele | The Browser. Hacker’s Handbook |

| Anson, Steve, et al | Mastering Windows netrork forensics and Investigation |

| Barski, Conrad y Wilmer, Chris | Bitcoin for the befuddled |

| Bazzel, Michael | Hiding from the internet. Eliminating personal online information |

| Bdeir, Ayah y Richardson, Matt | Make: Getting Started with littleBits |

| Briggs, Jason R. | Python for Kids. A playful introduction to programming |

| Cappelli, Dawn, Moore, Andrew y Trzeciak, Randall | The CERT guide to insider threats. How to prevent, detect, and respond to information technology crimes (theft, sabotage, fraud) |

| Chell, Dominic, et al | The Mobile Application. Hacker’s Handbook |

| Cutcher, Dave | Electronic circuits for the evil genius |

| Dang, Bruce, et al | Practical reverse engineering. X86, X64, ARM, Windows kernel, reversing tools and obfuscation |

| Drake, Joshua J. et al | Android Hacker’s Handbook |

| Dwivedi, Himansu | Hacking VoIP |

| Eagle, Chris | The Ida Pro book. The unofficial guide to the world’s most popular disassembler |

| Elenkov, Nikolay | Android Security Internals. An In-depth guide to Android’s Security Architecture |

| Graham amd Kathy McGowan | 101 spy gadgets for the evil genius |

| Hadnagy, Christopher y Fincher, Michele | Phishing dark waters. The offensive and defensive sides of malicious e-mails |

| Hale Ligh, Michael, et al | The art of memory forensics |

| Harrington, Michael y Cross Michael | Google earth forensics. Using Google Earth Geo-Location in digital forensic investigation |

| Iannini, Bob | Electronic gadgets for the evil genius |

| Karvinen, Kimmo y Karvinen, Tero | Make: Getting Started with Sensors |

| Kim, Peter | The hacker playbook 2. Practical guide to penetration testing |

| Landbridge, James A. | Arduino Sketches. Tools and Techniques for Programming Wizardry |

| Luttgens, Jason T., Pepe, Matthew y Mandia, Kevin | Incident Response & computer forensics |

| Molloy, Derek | Exploring Beaglebone. Tools and Techniques for building with embedded linux |

| Monk, Simon | Hacking Electronics. An ilustrated DIY guide for makers and hobbyists |

| Monk, Simon | Make your own PCBs with EAGLE |

| Monk, Simon | Programming Arduino. Next Steps. Going further with sketches |

| Monk, Simon | Programming the BeagleBone Black. Getting started with JavaScript and BoneScript |

| Monk, Simon | 30 Arduino projects for the evil genius |

| Monk, Simon | Arduino + Android projects for the evil genius |

| Polstra, Philip | Linux Forensics with Python and shell scripting |

| Seitz, Justin | Black hat python. Python programming for hackers and pentesters |

| Seitz, Justin | Gray hat python. Python programming for hackers and reverse enginieers |

| Shimonski, Robert | Cyber reconnaissance, surveillance and defense |

| Shostack, Adam | Threat modeling. Designing for security |

| Sood, Aditya S. y Enbody, Richard | Targeted Cyber Attacks |

| Street, Jayson E., Sims, Kristin y Baskin, Brian | Dissecting the hack. The V3rboten network |

| Wassom, Brian D. | Augmented reality law, privacy, and ethics |

| Wrightson, Tyler | Advanced persistent threat hacking. The art and science of hacking any organization |

| Zetter, Kim | Countdown to Zero Day. Stuxnet and the launch of the … |

INFRAESTRUCTURA

Instalaciones de la ESIME Culhuacan y la Sección de Estudios de Posgrado e Investigación

Aulas y auditorios